Nghiên cứu khả năng phát hiện tấn công tuyến tính của hai phương pháp Chi-Squared và Cusum

Bài báo này trình bày nghiên cứu về khả năng phát hiện tấn công tuyến tính

của hai phương pháp Chi-squared (CHI2) và Cumulative sum (CUSUM) trong trường hợp

phương pháp Kullback – Leibler (K-L) bị vượt qua. Đối tượng chịu tấn công tuyến tính là

quá trình truyền tin không dây từ cảm biến lên thiết bị điều khiển của một hệ thống điều

khiển với mô hình toán học giả lập. Các ma trận tấn công được tính toán để đảm bảo vượt

qua phương pháp phát hiện K-L. Trên cơ sở các ma trận này, các ngưỡng phát hiện của

phương pháp CHI2 và CUSUM được thử nghiệm lựa chọn để đánh giá khả năng phát hiện

tấn công tuyến tính. Các kết quả mô phỏng cho thấy, tồn tại một dải ngưỡng thích hợp ở

cả hai phương pháp CHI2 và CUSUM, mà trong dải đó phương pháp tấn công tuyến tính

đã vượt qua phương pháp K-L sẽ bị phát hiện. Ngoài ra, nghiên cứu cũng đã chỉ ra rằng

phương pháp CUSUM có xác suất phát hiện tấn công tuyến tính cao hơn so với phương

pháp CHI2.

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Trang 8

Trang 9

Tóm tắt nội dung tài liệu: Nghiên cứu khả năng phát hiện tấn công tuyến tính của hai phương pháp Chi-Squared và Cusum

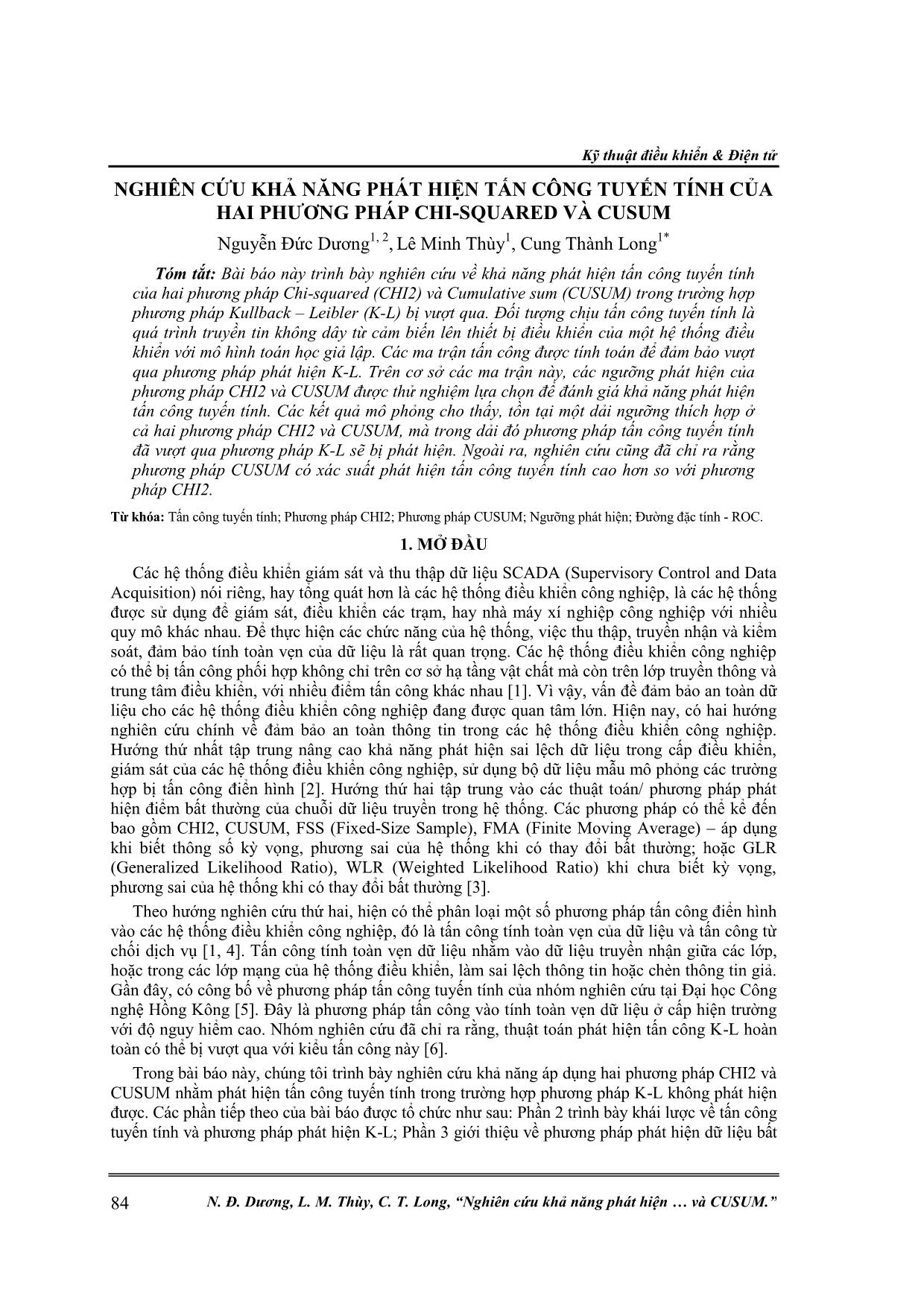

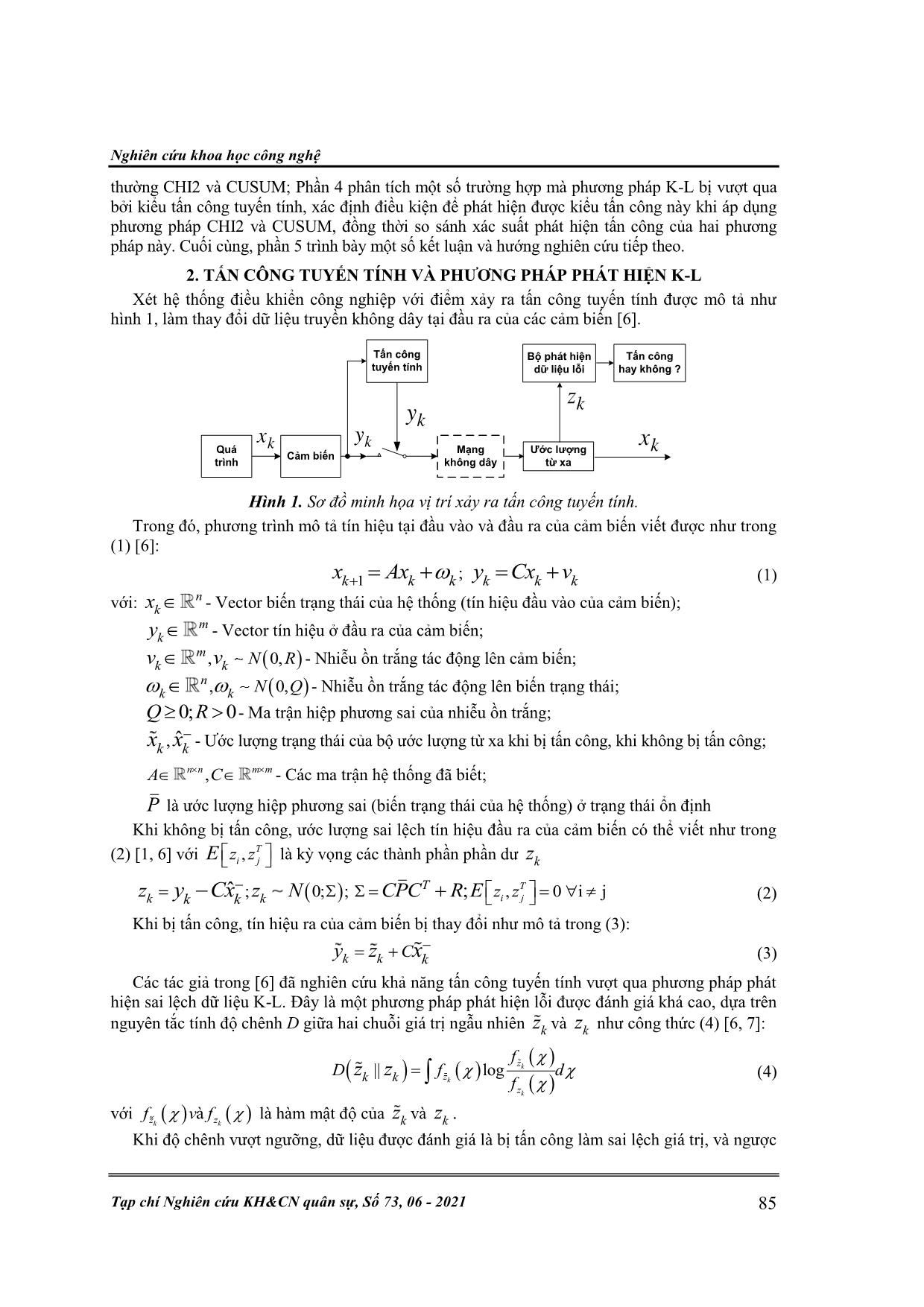

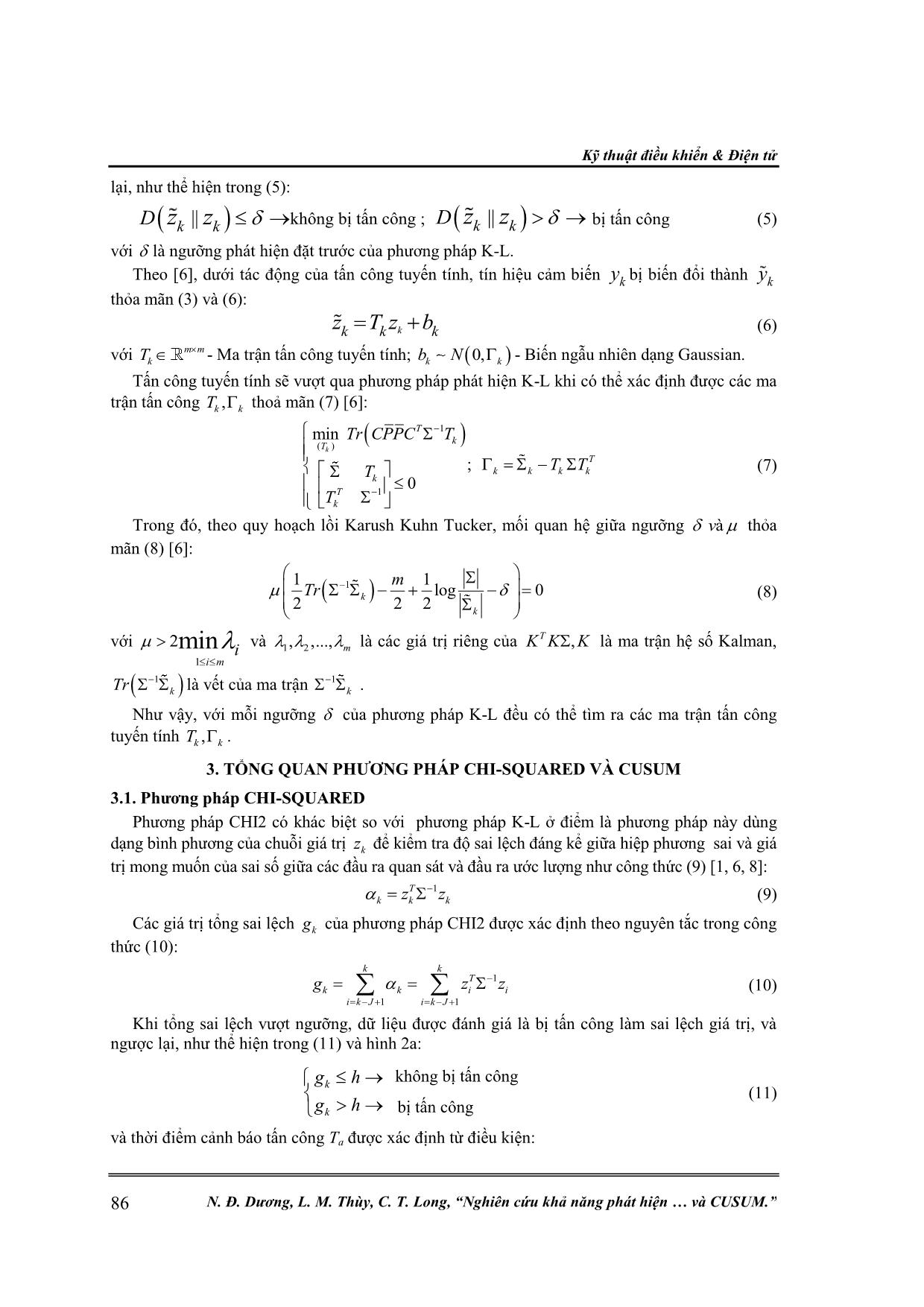

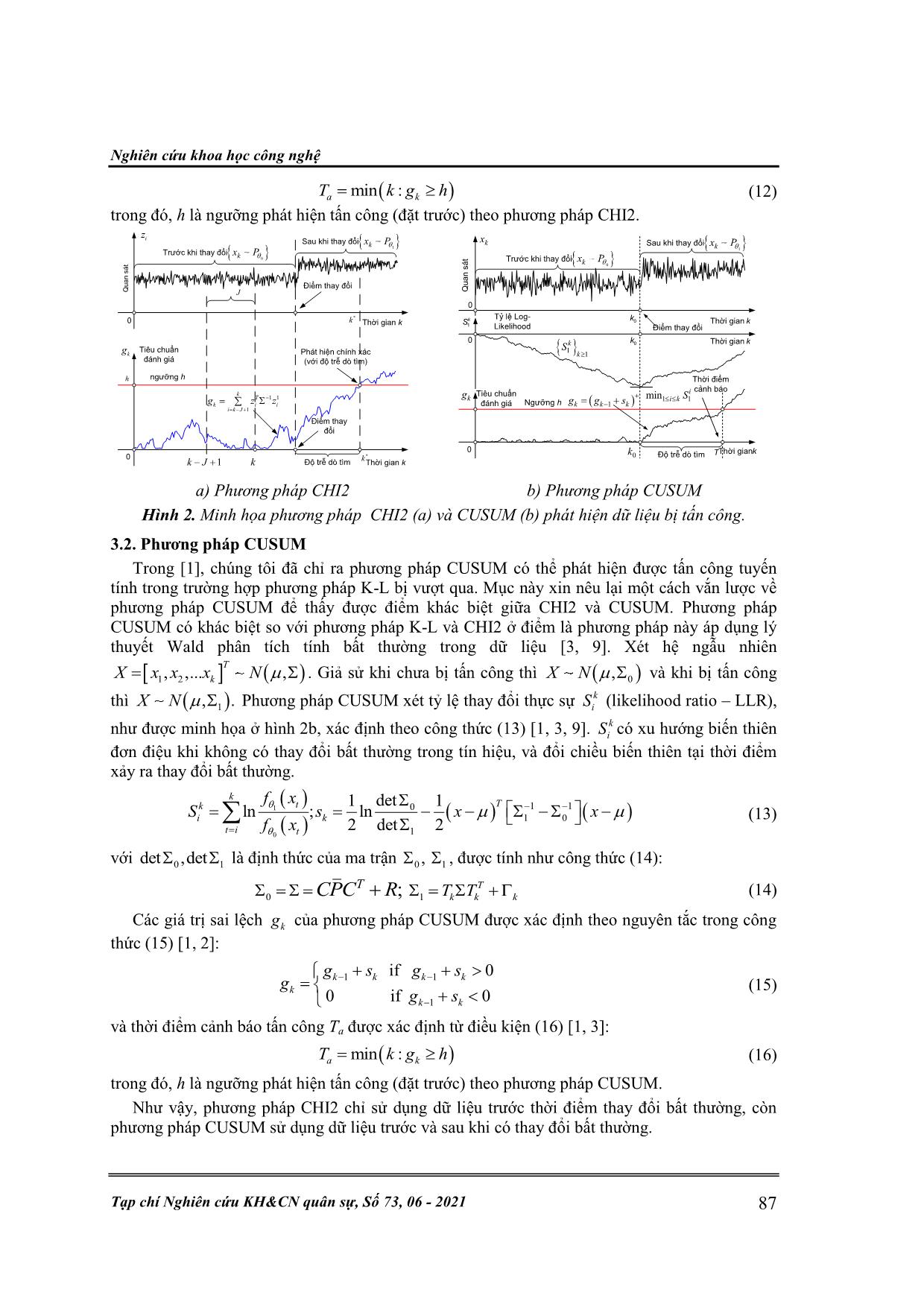

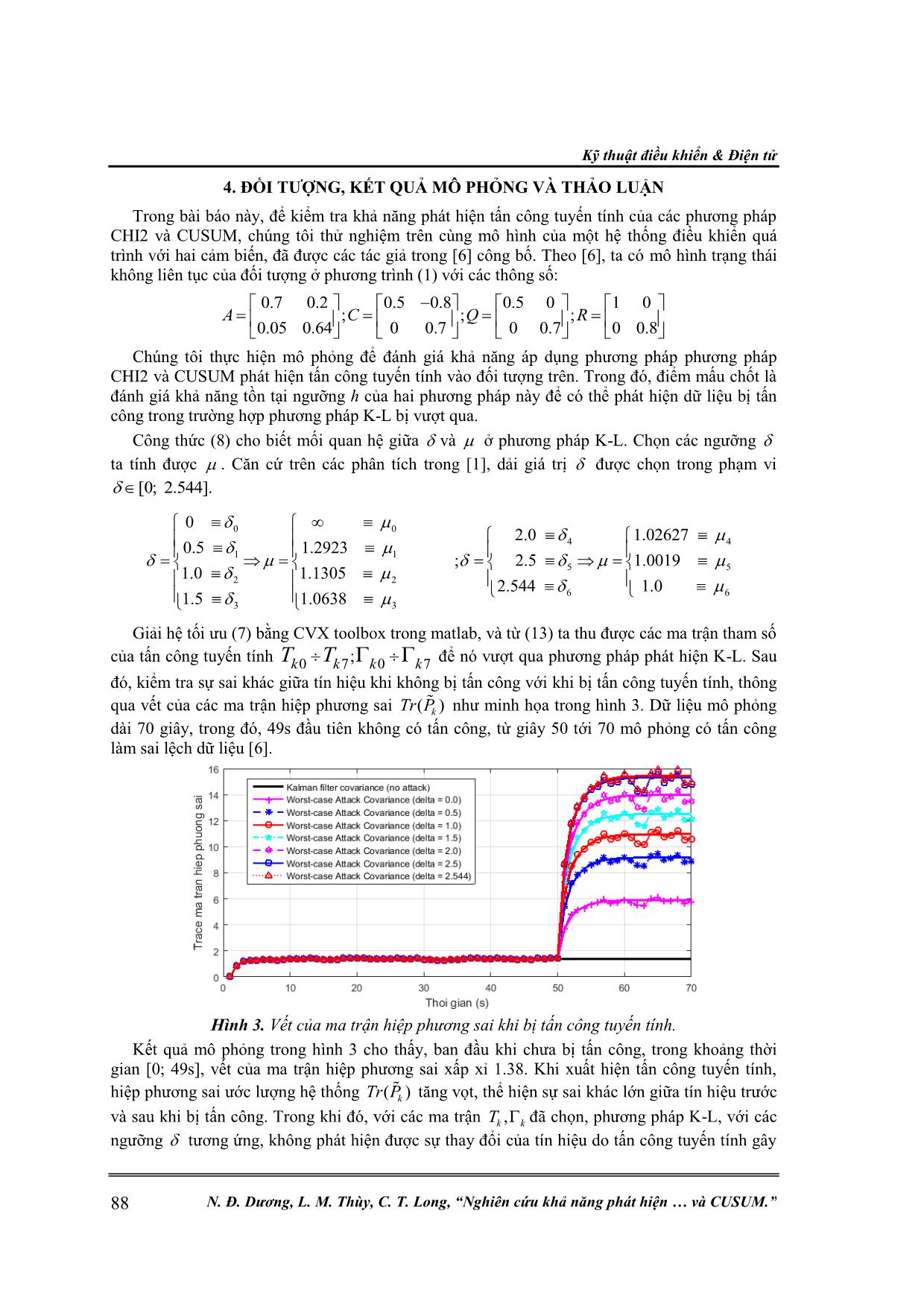

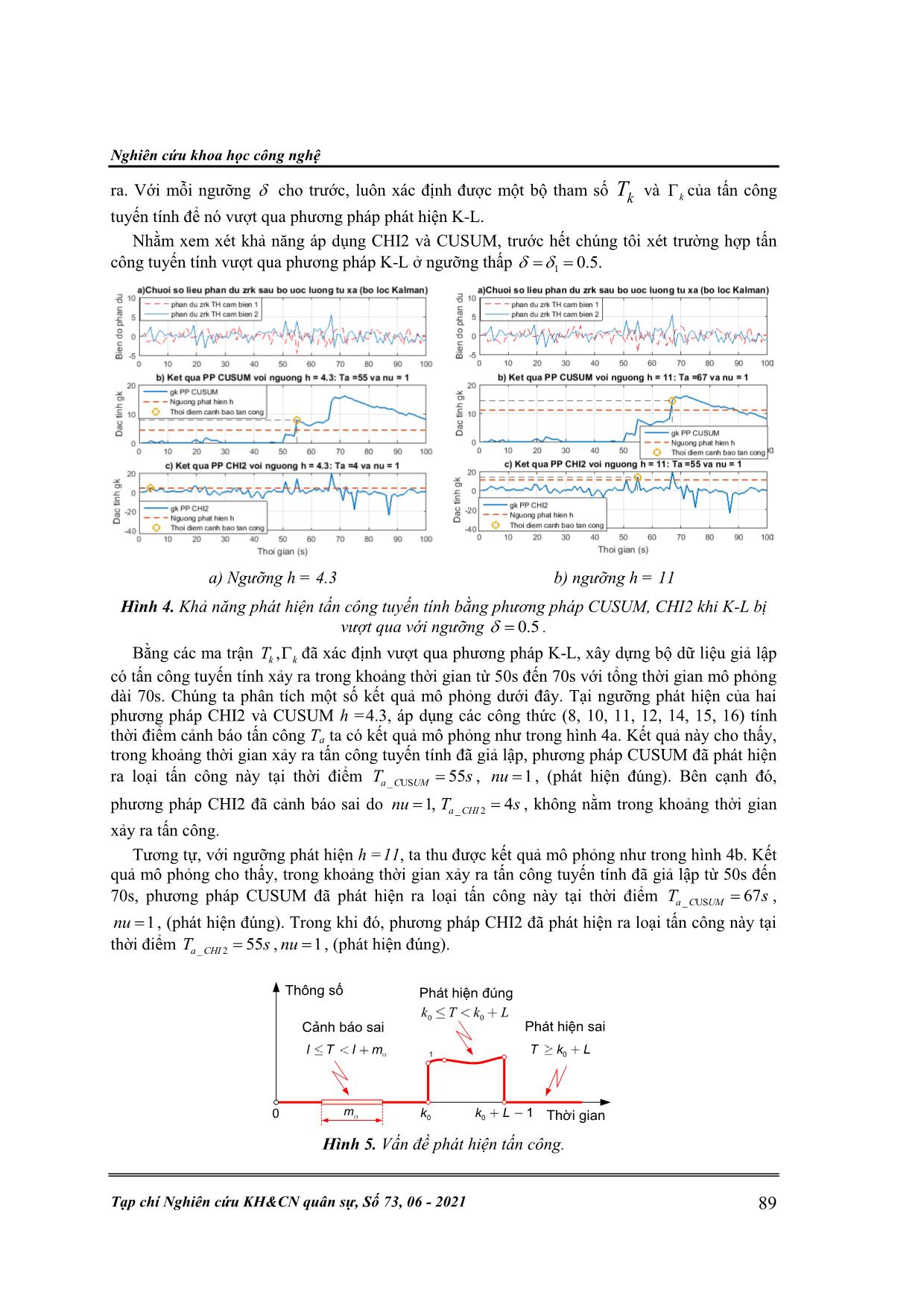

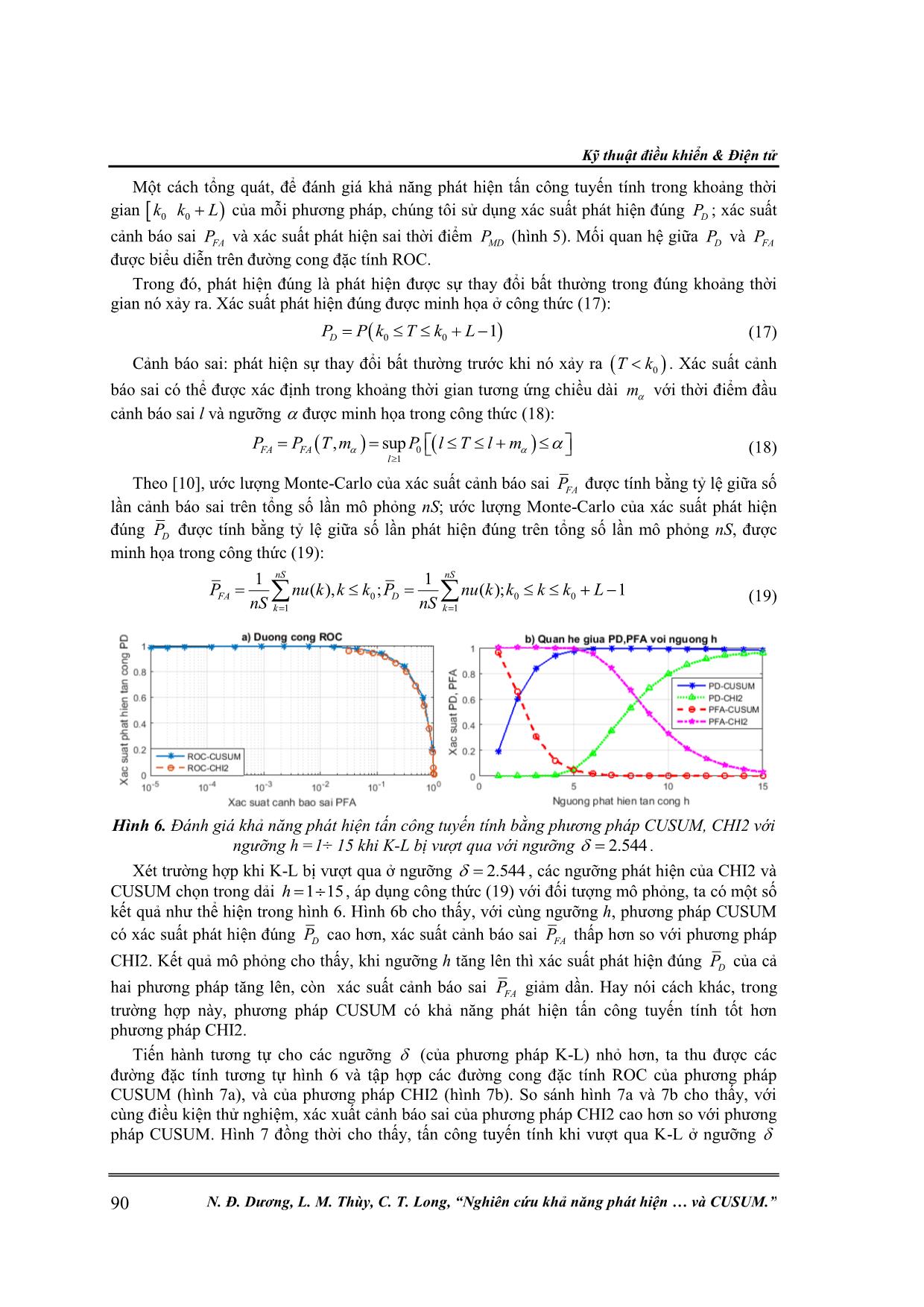

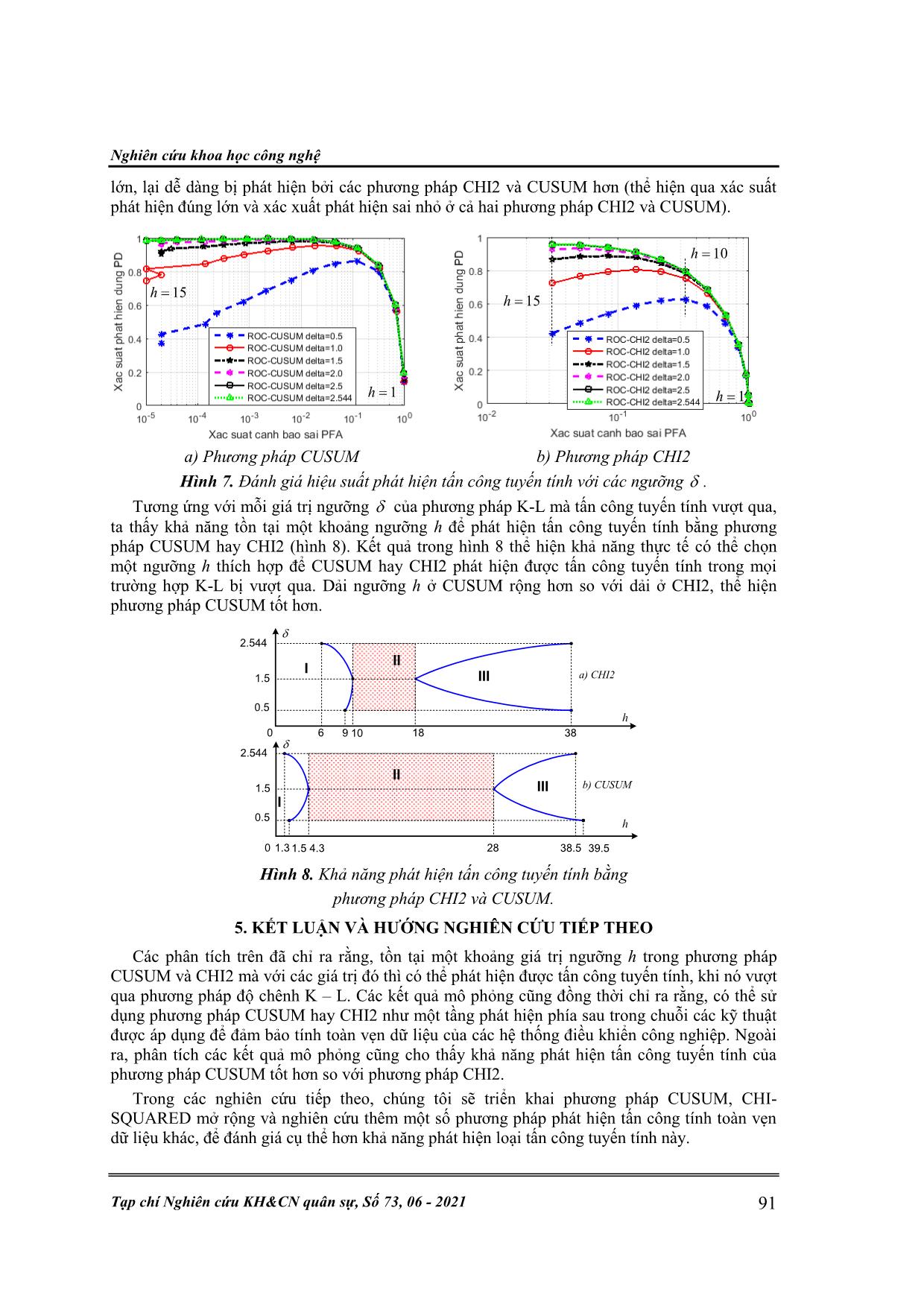

Kỹ thuật điều khiển & Điện tử 84 N. Đ. Dương, L. M. Thùy, C. T. Long, “Nghiên cứu khả năng phát hiện và CUSUM.” NGHIÊN CỨU KHẢ NĂNG PHÁT HIỆN TẤN CÔNG TUYẾN TÍNH CỦA HAI PHƯƠNG PHÁP CHI-SQUARED VÀ CUSUM Nguyễn Đức Dương1, 2, Lê Minh Thùy1, Cung Thành Long1* Tóm tắt: Bài báo này trình bày nghiên cứu về khả năng phát hiện tấn công tuyến tính của hai phương pháp Chi-squared (CHI2) và Cumulative sum (CUSUM) trong trường hợp phương pháp Kullback – Leibler (K-L) bị vượt qua. Đối tượng chịu tấn công tuyến tính là quá trình truyền tin không dây từ cảm biến lên thiết bị điều khiển của một hệ thống điều khiển với mô hình toán học giả lập. Các ma trận tấn công được tính toán để đảm bảo vượt qua phương pháp phát hiện K-L. Trên cơ sở các ma trận này, các ngưỡng phát hiện của phương pháp CHI2 và CUSUM được thử nghiệm lựa chọn để đánh giá khả năng phát hiện tấn công tuyến tính. Các kết quả mô phỏng cho thấy, tồn tại một dải ngưỡng thích hợp ở cả hai phương pháp CHI2 và CUSUM, mà trong dải đó phương pháp tấn công tuyến tính đã vượt qua phương pháp K-L sẽ bị phát hiện. Ngoài ra, nghiên cứu cũng đã chỉ ra rằng phương pháp CUSUM có xác suất phát hiện tấn công tuyến tính cao hơn so với phương pháp CHI2. Từ khóa: n c ng uy n n ; P ương pháp CHI2; P ương ; Ngưỡng iện; Đường đặc n - ROC. 1. MỞ ĐẦU c ệ ống điều k iển gi m s và u ậ dữ liệu ADA ( u ervisory on rol and Da a Acquisi ion) nói riêng, ay ổng qu ơn là c c ệ ống điều k iển c ng ng iệ , là c c ệ ống được sử dụng để gi m s , điều k iển c c rạm, ay n à m y x ng iệ c ng ng iệ với n iều quy m k c n au. Để ực iện c c c ức năng của ệ ống, việc u ậ , ruyền n ận và kiểm so , đảm bảo n oàn vẹn của dữ liệu là r quan rọng. c ệ ống điều k iển c ng ng iệ có ể bị n c ng ối ợ k ng c ỉ rên cơ sở ạ ầng vậ c mà còn rên lớ ruyền ng và rung âm điều k iển, với n iều điểm n c ng k c n au [1]. Vì vậy, v n đề đảm bảo an oàn dữ liệu c o c c ệ ống điều k iển c ng ng iệ đang được quan âm lớn. Hiện nay, có ai ướng ng iên cứu c n về đảm bảo an oàn ng in rong c c ệ ống điều k iển c ng ng iệ . Hướng ứ n ậ rung nâng cao k ả năng iện sai lệc dữ liệu rong c điều k iển, gi m s của c c ệ ống điều k iển c ng ng iệ , sử dụng bộ dữ liệu mẫu m ỏng c c rường ợ bị n c ng điển ìn [2]. Hướng ứ ai ậ rung vào c c uậ o n/ ương iện điểm b ường của c uỗi dữ liệu ruyền rong ệ ống. c ương có ể kể đ n bao gồm HI2, , F (Fixed-Size Sample), FMA (Finite Moving Average) – dụng k i bi ng số kỳ vọng, ương sai của ệ ống k i có ay đổi b ường; oặc GLR (Generalized Likeli ood Ra io), WLR (Weig ed Likeli ood Ra io) k i c ưa bi kỳ vọng, ương sai của ệ ống k i có ay đổi b ường [3]. Theo ướng ng iên cứu ứ ai, iện có ể ân loại mộ số ương n c ng điển ìn vào c c ệ ống điều k iển c ng ng iệ , đó là n c ng n oàn vẹn của dữ liệu và n c ng ừ c ối dịc vụ [1, ]. n c ng n oàn vẹn dữ liệu n ằm vào dữ liệu ruyền n ận giữa c c lớ , oặc rong c c lớ mạng của ệ ống điều k iển, làm sai lệc ng in oặc c n ng in giả. Gần đây, có c ng bố về ương n c ng uy n n của n óm ng iên cứu ại Đại ọc ng ng ệ Hồng ng [ ]. Đây là ương n c ng vào n oàn vẹn dữ liệu ở c iện rường với độ nguy iểm cao. N óm ng iên cứu đã c ỉ ra rằng, uậ o n iện n c ng -L hoàn oàn có ể bị vượ qua với kiểu n c ng này [6]. rong bài b o này, c úng i rìn bày ng iên cứu k ả năng dụng ai ương HI2 và n ằm iện n c ng uy n n rong rường ợ ương -L k ng iện được. c ần i eo của bài b o được ổ c ức n ư sau: P ần 2 trình bày k i lược về n c ng uy n n và ương iện -L; P ần giới iệu về ương iện dữ liệu b Nghiên cứu khoa học công nghệ Tạp chí Nghiên cứu KH&CN quân sự, Số 73, 06 - 2021 85 ường HI2 và ; P ần ân c mộ số rường ợ mà ương -L bị vượ qua bởi kiểu n c ng uy n n , x c địn điều kiện để iện được kiểu n c ng này k i dụng ương HI2 và , đồng ời so s n x c su iện n c ng của ai ương này. uối cùng, ần rìn bày mộ số k luận và ướng ng iên cứu i eo. 2. TẤN CÔNG TUYẾN TÍNH VÀ PHƯƠNG PHÁP PHÁT HIỆN K-L Xé ệ ống điều k iển c ng ng iệ với điểm xảy ra n c ng uy n n được m ả n ư ìn 1, làm ay đổi dữ liệu ruyền k ng dây ại đầu ra của c c cảm bi n [6]. m bi n T n công tuy n tính u t nh Bộ ph t hiện dữ liệu lỗi T n công hay không ? c l ng t xa ng không dây ky kz kx ky kx Hình 1. Sơ đồ minh họa vị trí xảy ra tấn công tuyến tính. rong đó, ương rìn m ả n iệu ại đầu vào và đầu ra của cảm bi n vi được n ư rong (1) [6]: 1 ; k k k k k k x Ax y Cx v (1) với: n k x - Vector bi n rạng i của ệ ống ( n iệu đầu vào của cảm bi n); m k y - Vector n iệu ở đầu ra của cảm bi n; , 0,mk k N Rv v - N iễu ồn rắng c động lên cảm bi n; , 0,nk k N Q - N iễu ồn rắng c động lên bi n rạng i; 0; 0Q R - Ma rận iệ ương sai của n iễu ồn rắng; , ˆ k k x x - Ước lượng rạng i của bộ ước lượng ừ xa k i bị n c ng, k i k ng bị n c ng; ,n n m mA C - Các ma rận ệ ống đã bi ; P là ước lượng iệ ương sai (bi n rạng i của ệ ống) ở rạng i ổn địn i k ng bị n c ng, ước lư ... n gi k cao, dựa rên nguyên ắc n độ c ên D giữa ai c uỗi gi rị ngẫu n iên k z và k z n ư c ng ức ( ) [6, 7]: || log k k k z z z k k f D f d f z z (4) với à k kz z f v f là àm mậ độ của k z và k z . i độ c ên vượ ngưỡng, dữ liệu được đ n gi là bị n c ng làm sai lệc gi rị, và ngược Kỹ thuật điều khiển & Điện tử 86 N. Đ. Dương, L. M. Thùy, C. T. Long, “Nghiên cứu khả năng phát hiện và CUSUM.” lại, n ư ể iện rong ( ): ||k kD z z không bị t n công ; bị t n công ||k kD z z (5) với là ngưỡng iện đặ rước của ương -L. Theo [6], dưới c động của n c ng uy n n , n iệu cảm bi n k y bị bi n đổi àn k y ỏa mãn ( ) và (6): kk k k z T z b (6) với m mkT - Ma rận n c ng uy n n ; 0,k kb N - i n ngẫu n iên dạng Gaussian. n c ng uy n n sẽ vượ qua ương iện -L k i có ể x c địn được c c ma rận n c ng ,k kT oả mãn (7) [6]: 1 ( ) 1 min ; 0 k T k T T k k k k k T k Tr CPPC T T TT T (7) rong đó, eo quy oạc lồi arus u n ucker, mối quan ệ giữa ngưỡng à v ỏa mãn (8) [6]: 1 1 1 log 0 2 2 2 k k m Tr (8) với 1 2 min i m i và 1 2, ,..., m là c c gi rị riêng của ,TK K K là ma rận ệ số alman, 1 kTr là v của ma rận 1 k . N ư vậy, với mỗi ngưỡng của ương -L đều có ể ìm ra c c ma rận n c ng uy n n ,k kT . 3. TỔNG QUAN PHƯƠNG PHÁP CHI-SQUARED VÀ CUSUM 3.1. Phương pháp CHI-SQUARED P ương HI2 có k c biệ so với ương -L ở điểm là ương này dùng dạng bìn ương của c uỗi gi rị kz để kiểm ra độ sai lệc đ ng kể giữa iệ ương sai và gi rị mong muốn của sai số giữa c c đầu ra quan s và đầu ra ước lượng n ư c ng ức (9) [1, 6, 8]: 1 Tk k kz z (9) c gi rị ổng sai lệc kg của ương CHI2 được x c địn eo nguyên ắc rong c ng ức (10): 1 1 1 k k T k k i i i k J i k J g z z (10) i ổng sai lệc vượ ngưỡng, dữ liệu được đ n gi là bị n c ng làm sai lệc gi rị, và ngược lại, n ư ể iện rong (11) và ìn 2a: k k g h g h không bị t n công bị t n công (11) và ời điểm cản b o n c ng Ta được x c địn ừ điều kiện: Nghiên cứu khoa học công nghệ Tạp chí Nghiên cứu KH&CN quân sự, Số 73, 06 - 2021 87 min :a kT k g h (12) rong đó, h là ngưỡng iện n c ng (đặ rước) eo ương CHI2. Q u a n s á t Thời gian k Điểm thay đổi 0 0 Điểm thay đổi *k Độ trễ dò tìm Phát hiện chính xác (với độ trễ dò tìm) i z k g ngưỡng h *k 1k J k J h 1 1 1 k T k i i i k J g z z 0k x PTrước khi thay đổi 1k x PSau khi thay đổi Thời gian k Tiêu chuẩn đánh giá kx Q u a n s á t Thời gian k0k Điểm thay đổi 0 0 0k TThời giank Thời điểm cảnh báo 0 0k 1 1 k k S Thời gian k 1 k k kg g s Tiêu chuẩn đánh giá 1 kS kg 0k x PTrước khi thay đổi 1k x PSau khi thay đổi Độ trễ dò tìm Tỷ lệ Log- Likelihood Ngưỡng h 1 1min i i k S a) Phương pháp CHI2 b) Phương pháp CUSUM H nh . Minh họa phương pháp CHI2 (a) và CUSUM (b) phát hiện dữ liệu bị tấn công. 3.2. Phương pháp CUSUM rong [1], c úng i đã c ỉ ra ương có ể iện được n c ng uy n n rong rường ợ ương -L bị vượ qua. ục này xin nêu lại mộ c c vắn lược về ương để y được điểm k c biệ giữa HI2 và . P ương có k c biệ so với ương -L và CHI2 ở điểm là ương này dụng lý uy Wald ân c n b ường rong dữ liệu [3, 9]. Xé ệ ngẫu n iên 1 2, ,... , T kX x x x N . Giả sử k i c ưa bị n c ng ì 0,X N và k i bị n c ng thì 1, .X N P ương xé lệ ay đổi ực sự k iS (likelihood ratio – LLR), n ư được min ọa ở ìn 2b, x c địn eo c ng ức (1 ) [1, 3, 9]. kiS có xu ướng bi n iên đơn điệu k i k ng có ay đổi b ường rong n iệu, và đổi c iều bi n iên ại ời điểm xảy ra ay đổi b ường. 1 0 1 10 1 0 1 det1 1 ln ; ln 2 det 2 k Ttk i k t i t f x S s x x f x (13) với 0 1det ,det là địn ức của ma rận 0 1, , được n n ư c ng ức (1 ): 0 1; T k k k T T TCPC R (14) c gi rị sai lệc kg của ương được x c địn eo nguyên ắc rong c ng ức (1 ) [1, 2]: 1 1 1 if 0 0 if 0 k k k k k k k g s g s g g s (15) và ời điểm cản b o n c ng Ta được x c địn ừ điều kiện (16) [1, 3]: min :a kT k g h (16) rong đó, h là ngưỡng iện n c ng (đặ rước) eo ương . N ư vậy, ương HI2 c ỉ sử dụng dữ liệu rước ời điểm ay đổi b ường, còn ương sử dụng dữ liệu rước và sau k i có ay đổi b ường. Kỹ thuật điều khiển & Điện tử 88 N. Đ. Dương, L. M. Thùy, C. T. Long, “Nghiên cứu khả năng phát hiện và CUSUM.” 4. ĐỐI TƯỢNG, KẾT QUẢ MÔ PHỎNG VÀ THẢO LUẬN rong bài b o này, để kiểm ra k ả năng iện n c ng uy n n của c c ương HI2 và , c úng i ử ng iệm rên cùng m ìn của mộ ệ ống điều k iển qu rìn với ai cảm bi n, đã được c c c giả rong [6] c ng bố. eo [6], a có m ìn rạng i k ng liên ục của đối ượng ở ương rìn (1) với c c ng số: 0.7 0.2 0.5 0.8 0.5 0 1 0 ; ; ; 0.05 0.64 0 0.7 0 0.7 0 0.8 A C Q R úng i ực iện m ỏng để đ n gi k ả năng dụng ương ương HI2 và iện n c ng uy n n vào đối ượng rên. rong đó, điểm m u c ố là đ n gi k ả năng ồn ại ngưỡng h của ai ương này để có ể iện dữ liệu bị n c ng rong rường ợ ương K-L bị vượ qua. ng ức ( ) c o bi mối quan ệ giữa và ở ương -L. ọn c c ngưỡng a n được . ăn cứ rên c c ân c rong [1], dải gi rị được c ọn rong ạm vi [0; 2.544]. 0 0 1 1 2 2 3 3 0 0.5 1.2923 1.0 1.1305 1.5 1.0638 4 4 5 5 6 6 2.0 1.02627 ; 2.5 1.0019 2.544 1.0 Giải ệ ối ưu (7) bằng VX oolbox rong ma lab, và ừ (1 ) a u được c c ma rận am số của n c ng uy n n 0 7 0 7 ; k k k k T T để nó vượ qua ương iện -L. Sau đó, kiểm ra sự sai k c giữa n iệu k i k ng bị n c ng với k i bị n c ng uy n n , ng qua v của c c ma rận iệ ương sai ( )kTr P n ư min ọa rong ìn . Dữ liệu m ỏng dài 70 giây, rong đó, 9s đầu iên k ng có n c ng, ừ giây 0 ới 70 m ỏng có n c ng làm sai lệc dữ liệu [6]. H nh . ết của ma trận hiệp phương sai khi bị tấn công tuyến tính. quả m ỏng rong ìn c o y, ban đầu k i c ưa bị n c ng, rong k oảng ời gian [0; 9s], v của ma rận iệ ương sai x xỉ 1. . i xu iện n c ng uy n n , iệ ương sai ước lượng ệ ống ( )kTr P ăng vọ , ể iện sự sai k c lớn giữa n iệu rước và sau k i bị n c ng. rong k i đó, với c c ma rận ,k kT đã c ọn, ương -L, với c c ngưỡng ương ứng, k ng iện được sự ay đổi của n iệu do n c ng uy n n gây Nghiên cứu khoa học công nghệ Tạp chí Nghiên cứu KH&CN quân sự, Số 73, 06 - 2021 89 ra. Với mỗi ngưỡng c o rước, lu n x c địn được mộ bộ am số k T và k của n c ng uy n n để nó vượ qua ương iện -L. N ằm xem xé k ả năng dụng HI2 và , rước c úng i xé rường ợ n c ng uy n n vượ qua ương -L ở ngưỡng 1 0.5. a) Ngưỡng h = 4.3 b) ngưỡng h = 11 H nh . Khả năng phát hiện tấn công tuyến tính bằng phương pháp CUSUM, CHI2 khi K-L bị vượt qua với ngưỡng 0.5 . ằng c c ma rận ,k kT đã x c địn vượ qua ương -L, xây dựng bộ dữ liệu giả lậ có n c ng uy n n xảy ra rong k oảng ời gian ừ 0s đ n 70s với ổng ời gian m ỏng dài 70s. úng a ân c mộ số k quả m ỏng dưới đây. ại ngưỡng iện của ai ương HI2 và h = . , dụng c c c ng ức ( , 10, 11, 12, 14, 15, 16) tính ời điểm cản b o n c ng Ta a có k quả m ỏng n ư rong ìn a. quả này c o y, rong k oảng ời gian xảy ra n c ng uy n n đã giả lậ , ương đã iện ra loại n c ng này ại ời điểm _ US 55a C UMT s , 1nu , ( iện đúng). ên cạn đó, ương HI2 đã cản b o sai do 1,nu _ 2 4a CHIT s , k ng nằm rong k oảng ời gian xảy ra n c ng. ương ự, với ngưỡng iện h =11, a u được k quả m ỏng n ư rong ìn b. quả m ỏng c o y, rong k oảng ời gian xảy ra n c ng uy n n đã giả lậ ừ 0s đ n 70s, ương đã iện ra loại n c ng này ại ời điểm _ US 67a C UMT s , 1nu , ( iện đúng). rong k i đó, ương HI2 đã iện ra loại n c ng này ại ời điểm _ 2 55a CHIT s , 1nu , ( iện đúng). 0k Thời gian0 1k L0 m Thông số 1 Cảnh báo sai l T l m 00 T Lk k Phát hiện đúng 0T k L Phát hiện sai H nh . ấn đề phát hiện tấn công. Kỹ thuật điều khiển & Điện tử 90 N. Đ. Dương, L. M. Thùy, C. T. Long, “Nghiên cứu khả năng phát hiện và CUSUM.” ộ c c ổng qu , để đ n gi k ả năng iện n c ng uy n n rong k oảng ời gian 0 0 k k L của mỗi ương , c úng i sử dụng x c su iện đúng DP ; x c su cản b o sai FAP và x c su iện sai ời điểm MDP ( ìn ). ối quan ệ giữa DP và FAP được biểu diễn rên đường cong đặc n RO . rong đó, iện đúng là iện được sự ay đổi b ường rong đúng k oảng ời gian nó xảy ra. X c su iện đúng được min ọa ở c ng ức (17): 0 0 1DP P k T k L (17) ản b o sai: iện sự ay đổi b ường rước k i nó xảy ra 0T k . X c su cản b o sai có ể được x c địn rong k oảng ời gian ương ứng c iều dài m với ời điểm đầu cản b o sai l và ngưỡng được min ọa rong c ng ức (18): 0 1 , supFA FA l P P T m P l T l m (18) eo [10], ước lượng on e- arlo của x c su cản b o sai FAP được n bằng lệ giữa số lần cản b o sai rên ổng số lần m ỏng nS; ước lượng on e- arlo của x c su iện đúng DP được n bằng lệ giữa số lần iện đúng rên ổng số lần m ỏng nS, được min ọa rong c ng ức (19): 0 0 0 1 1 1 1 ( ), ; ( ); 1 nS nS FA D k k P nu k k k P nu k k k k L nS nS (19) Hình 6. Đánh giá khả năng phát hiện tấn công tuyến tính bằng phương pháp CUSUM, CHI2 với ngưỡng h =1÷ 15 khi K-L bị vượt qua với ngưỡng 2.544 . Xé rường ợ k i -L bị vượ qua ở ngưỡng 2.544 , c c ngưỡng iện của HI2 và c ọn rong dải 1 15h , dụng c ng ức (19) với đối ượng m ỏng, a có mộ số k quả n ư ể iện rong ìn 6. Hìn 6b c o y, với cùng ngưỡng h, ương có x c su iện đúng DP cao ơn, x c su cản b o sai FAP ơn so với ương HI2. quả m ỏng c o y, k i ngưỡng h ăng lên ì x c su iện đúng DP của cả ai ương ăng lên, còn x c su cản b o sai FAP giảm dần. Hay nói c c k c, rong rường ợ này, ương có k ả năng iện n c ng uy n n ố ơn ương HI2. i n àn ương ự c o c c ngưỡng (của ương -L) n ỏ ơn, a u được c c đường đặc n ương ự ìn 6 và ậ ợ c c đường cong đặc n RO của ương ( ìn 7a), và của ương HI2 ( ìn 7b). o s n ìn 7a và 7b c o y, với cùng điều kiện ử ng iệm, x c xu cản b o sai của ương HI2 cao ơn so với ương . Hìn 7 đồng ời c o y, n c ng uy n n k i vượ qua -L ở ngưỡng Nghiên cứu khoa học công nghệ Tạp chí Nghiên cứu KH&CN quân sự, Số 73, 06 - 2021 91 lớn, lại dễ dàng bị iện bởi c c ương HI2 và ơn ( ể iện qua x c su iện đúng lớn và x c xu iện sai n ỏ ở cả ai ương HI2 và USUM). 1h 15h 1h 15h 10h a) Phương pháp CUSUM b) Phương pháp CHI2 Hình 7. Đánh giá hiệu suất phát hiện tấn công tuyến tính với các ngưỡng . ương ứng với mỗi gi rị ngưỡng của ương -L mà n c ng uy n n vượ qua, a y k ả năng ồn ại mộ k oảng ngưỡng h để iện n c ng uy n n bằng ương ay HI2 ( ìn ). quả rong ìn ể iện k ả năng ực có ể c ọn mộ ngưỡng h c ợ để ay HI2 iện được n c ng uy n n rong mọi rường ợ -L bị vượ qua. Dải ngưỡng h ở rộng ơn so với dải ở HI2, ể iện ương ố ơn. 18 386 0.5 9 10 1.5 2.544 h I III 0 II 28 38.51.3 0.5 1.5 4.3 39.5 1.5 2.544 h I III 0 II a) CHI2 b) CUSUM Hình 8. Khả năng phát hiện tấn công tuyến tính bằng phương pháp CHI2 và CUSUM. 5. KẾT LUẬN VÀ HƯỚNG NGHIÊN CỨU TIẾP THEO c ân c rên đã c ỉ ra rằng, ồn ại mộ k oảng gi rị ngưỡng h rong ương và HI2 mà với c c gi rị đó ì có ể iện được n c ng uy n n , k i nó vượ qua ương độ c ên – L. c k quả m ỏng c ng đồng ời c ỉ ra rằng, có ể sử dụng ương ay HI2 n ư mộ ầng iện a sau rong c uỗi c c k uậ được dụng để đảm bảo n oàn vẹn dữ liệu của c c ệ ống điều k iển c ng ng iệ . Ngoài ra, ân c c c k quả m ỏng c ng c o y k ả năng iện n c ng uy n n của ương ố ơn so với ương HI2. rong c c ng iên cứu i eo, c úng i sẽ riển k ai ương , HI- AR D mở rộng và ng iên cứu êm mộ số ương iện n c ng n oàn vẹn dữ liệu k c, để đ n gi cụ ể ơn k ả năng iện loại n c ng uy n n này. Kỹ thuật điều khiển & Điện tử 92 N. Đ. Dương, L. M. Thùy, C. T. Long, “Nghiên cứu khả năng phát hiện và CUSUM.” TÀI LIỆU THAM KHẢO [1]. Nguyễn Đức Dương, Lê in ùy, ung àn Long “Nghiên cứu khả năng phát hiện tấn công tuyến tính trong các hệ thống diều khiển công nghiệp bằng phương pháp CUSUM”, ạ c k oa ọc c ng ng ệ ĐH HN, số 1 , 2020, r 1 -20. [2]. A. Hijazi, A. E. Safadi, and J.-M. Flaus, “A Deep Learning Approach for Intrusion Detection System in Industry Network,” in BDCSIntell, Beirut, Lebanon, 2020, pp. 55-62. [3]. . asseville and I. V. Nikiforov, “Detection of Abrupt Changes: Theory and Application”, Englewood Cliffs, N.J: Prentice Hall, 1993. [4]. Derui Ding, Qing-Long Han, Yang Xiang, Xiaohua Ge, Xian-Ming Zhang, “A survey on security control and attack detection for industrial cyber-physical systems,” Neurocomputing, Volume 275, 2018, Pages 1674-1683. [5]. Z. Guo, D. i, . H. Jo ansson, and L. i, “Optimal Linear Cyber-Attack on Remote State Estimation,” IEEE Trans. Control Netw. Syst., vol. 4, no. 1, (2017) pp. 4–13. [6]. Z. Guo, D. i, . H. Jo ansson, and L. i, “Worst-case stealthy innovation-based linear attack on remote state estimation” Au oma ica 9 (201 ) . 117-124. [7]. . LL A (19 9). “Information Theory and Statistics”. Wiley, New York (also Dover, New York, 1968). [8]. Nikulin, M. S. (1973), "Chi-squared test for normality" [9]. R.H.WOODWARD and P.L. GOLDSMITH (1964). Cumulative Sum Techniques. Oliver and Boyd, Edinburgh, UK. [10]. C.Parloir, M.Kinnaert “Performance evaluation of fault detection algorithms by Monte Carlo methos”, IPAC System, Structure and Control Oaxaca, Mexico, USA, 8-10 December 2004. ABSTRACT RESEARCH ON THE ABILITY TO DETECT THE LINEAR ATTACK OF THE CHI-SQUARED METHOD AND THE CUSUM METHOD This paper presents the ability to detect linear attacks of the Chi-squared (CHI2) and the Cumulative Sum (CUSUM) methods, in case the Kullback–Leibler (K-L) method cannot detect. The object, which is attacked by the linear attack, is the wireless communication process from sensors to controller with a simulated mathematical model. The attack matrices are calculated to ensure that the K-L method cannot detect. With these matrices, the detection thresholds of CHI2 method and CUSUM method are chosen and tested to estimate the ability to detect the linear attack. Simulated results show that an appropriate range of threshold of the CHI2 and the CUSUM methods can be chosen to detect the linear attack in case the K-L method cannot detect. In addition, the obtained results also show that the detection ability of the CUSUM method is better than that of the CHI2 method. Keywords: Linear attack; Chi-squared method; CUSUM method; detection threhold; Receiver Operating Characteristic – ROC. Nhận bài ngày 29 tháng 12 năm 2020 Hoàn thiện ngày 31 tháng 3 năm 2021 Chấp nhận đăng ngày 10 tháng 6 năm 2021 Địa chỉ: 1 ộ m n uậ đo và in ọc c ng ng iệ , Viện Điện, Đại ọc c k oa Hà Nội; 2 oa Điện, Đại ọc in uậ c ng ng iệ . *Email: long.cungthanh@hust.edu.vn.

File đính kèm:

nghien_cuu_kha_nang_phat_hien_tan_cong_tuyen_tinh_cua_hai_ph.pdf

nghien_cuu_kha_nang_phat_hien_tan_cong_tuyen_tinh_cua_hai_ph.pdf